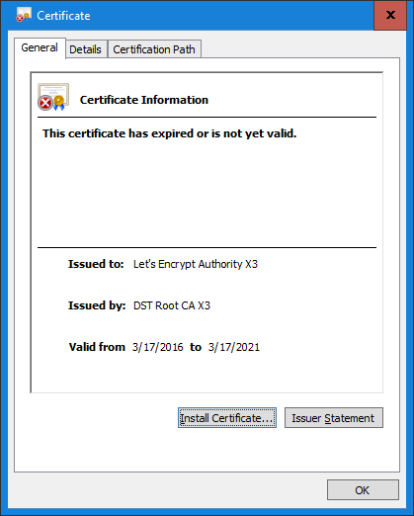

Пару дней назад, а именно 30 сентября отправился в мир иной один из сертификатов УЦ активно использующихся Let’s Encrypt и не только. А вместе с ним и всё по цепочке ниже.

На случай если такой абзац повторится, а он повторится рано или поздно. Ниже инструкция как забанить от использования такого больше не товарища.

1. Бэкапь данные, всегда!

cp -i /etc/pki/tls/certs/ca-bundle.crt ~/ca-bundle.crt-backup

2. Найди виновного и покарай

trust list | grep -C3 ‘DST Root CA X3’

В выводе нас интересует pkcs id, копируем его и далее помещаем его в банлист

trust dump —filter «pkcs11:id=%c4%a7%b1%a4%7b%2c%71%fa%db%e1%4b%90%75%ff%c4%15%60%85%89%10» | openssl x509 | sudo tee /etc/pki/ca-trust/source/blacklist/DST-Root-CA-X3.pem

3. Обновляем и проверяем

Обновляем командой

sudo update-ca-trust extract

Проверяем командой

diff ~/ca-bundle.crt-backup /etc/pki/tls/certs/ca-bundle.crt

Если сертификат был удалён из файла, в выводе будет примерно следующее

$ diff ~/ca-bundle.crt-backup /etc/pki/tls/certs/ca-bundle.crt

860,881d859

< # DST Root CA X3

< ——BEGIN CERTIFICATE——

Ну и конечно немного от себя: перестав использовать сертификат на сервере, не забудьте проверить чтобы на клиенте он тоже был зобанен.