Иногда вселенной кажется что жить мне стало слишком скучно, поэтому она подбрасывает разную НЁХ.

На этот раз пушной зверёк зашел с подветренной стороны и я, честно говоря, пока в полном ступоре.

Upd: 23.12.2025

Читать далее Хромой голубь

Всяческий IT-секас

Иногда вселенной кажется что жить мне стало слишком скучно, поэтому она подбрасывает разную НЁХ.

На этот раз пушной зверёк зашел с подветренной стороны и я, честно говоря, пока в полном ступоре.

Upd: 23.12.2025

Читать далее Хромой голубь

Я люблю стабильный софт. Особенно, когда дело касается важных задач и повседневной работы. Но при работе с нейросетями, даже немного устаревшая библиотека может работать куда медленнее актуальной версии. Поэтому небольшая инструкция на тему как обновить самое необходимое.

В очередной раз, тезис о том, что в линуксе ничего не заработает без правки конфигов подтвердился.

После установки свежей системы и настройки сетевого соединения… ничего не заработало!

По неведомой причине, даже если в настройках соединения указано что есть прокси, большая часть системного софта всё равно игнорирует это и пытается лезть в интернет в наглую. Исправляем.

Читать далее Отвал прокси на старте

Про некоторые «особенности» регистратора nic.ru (он же RU-CENTER) ходили ещё когда Хабр была не com, а ru. Но вашу покорную это по счастливому стечению обстоятельств не касалось. До недавнего времени.

И вот, приходит письмо с таким вот содержанием:

Уважаемый клиент! Все домены при регистрации в RU‑CENTER обеспечиваются обязательным уровнем безопасности. Чтобы вы могли лучше контролировать, что происходит с вашим доменным именем, предлагаем вам воспользоваться опциями «Повышенного» уровня безопасности — настроить их можно в разделе «Безопасность» на странице домена в разделе «Для клиентов». В рамках акции «Повышенный» уровень безопасности доступен для вашего домена %mydomain% бесплатно до окончания срока его регистрации. Если вы хотите отказаться от участия в акции — перейдите по ссылке. Продление срока действия уровня безопасности по окончании бесплатного периода произойдет в соответствии с действующими тарифами.

Офигеть, да? Читать далее Развод от nic.ru

Привет Анон. Хочешь поговорить о /b/оге? Нет? Ну, тогда позволь поделиться с тобой попоболью на тему ОСей и нет речь не пойдёт о Вындебляди 11. Скажите мне лет 7 назад что линух будет местами хуже винды я бы рассмеялась. Но после некоторых попыток пощупать современные дистрибутивы вера в Имовечество пробила очередное дно.

Читать далее Линух бл*динг едж

Ни для кого не секрет что хром любит шпионить и конечно самый правильный вариант — не использовать хром. Но это не всегда возможно по ряду причин, поэтому небольшой лайфхак по кастрации некоторых гадостей.

Отвлекусь от кино обзоров и сохраню крайне интересную мысль на будущее. Прочитав статью «Хроники домашнего импортозамещения: замещаем e-mail (и узнаём, кто сливает почту на сторону)» я задумалась об одном нюансе о котором автор то ли умолчал, то ли не подумал.

Суть заключается в том, что если по каким-либо причинам уникальный ящик попадает к спамеру или просто достаточно любопытному человеку, то первое что последует после обнаружения github@mydomain.lol это перебор других не менее говорящих адресов. В результате данный подход может быть более чем полностью скомпрометирован, но самое худшее что это выдаст потенциальному злоумышленнику список сервисов и сайтов (как минимум популярных) которыми юзер пользуется. Согласись, гугл, это звучит отстойно.

Как можно исправить данную ситуацию? Довольно просто. Каждому сайту нужно заводить не просто уникальный email, но и название email’а должно быть уникальным. Для этого подойдёт любой (на вкус и цвет) алгоритм обратимого шифрования.

Например: вместо говорящего ящика github@mydomain.lol применяем простейший ROT13 к имени и получаем tvguho@mydomain.lol, который «понять» уже гораздо сложнее. Но всё же можно. Поэтому серебряная пуля это использование любого общедоступного хэширующего алгоритма на 8-12 символов с солью, которую знаешь только ты.

Таким образом адрес ящика будет уникален для каждого сайта, будет представлять совершенно непонятный набор букв но зная соль можно будет восстановить название сервиса и понять кто слил спамерам твой email.

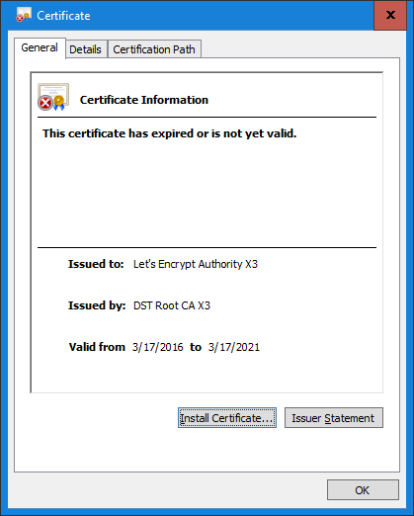

Пару дней назад, а именно 30 сентября отправился в мир иной один из сертификатов УЦ активно использующихся Let’s Encrypt и не только. А вместе с ним и всё по цепочке ниже.

На случай если такой абзац повторится, а он повторится рано или поздно. Ниже инструкция как забанить от использования такого больше не товарища.

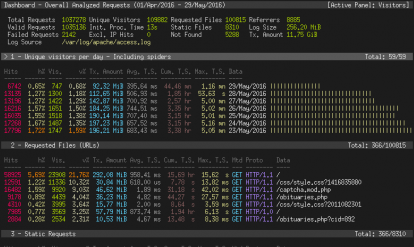

Когда речь заходит об анализе логов веб-сервера первое что приходит на ум это Webalizer но вот беда, этот софт из палеолита последний раз обновлялся в далёком 2013 году. Его неизменный конкурент и со-товарищ AWStats. Последний релиз был в 2020 году, но выглядит он не лучше своего напарника.

К счастью, аналог этих доисторических динозавров есть. Встречайте, Goaccess!

Читать далее Анализируем логи

Очередной довольно интересный вопрос, целостного гайда к которому мне не удалось найти на просторах интернетов. Поэтому делаю пометочку для себя, а заодно может быть кому-нибудь ещё пригодится.

Когда делаешь сайты, конечно же есть ламповый dev сервер где творится всякое непотребство. Нынешние реалии #спасибозаэтогуглу диктуют HTTPS уже не как инструмент безопасности для важных данных, а стандарт передачи данных по-умолчанию. И если на боевом сервере всё решается например установкой certbot, то в локальной среде лёгких путей не бывает.

Конечно, сделать самоподписанный сертификат не сможет только ленивая бака, гайдов полно. Только вот с таким сертификатом разве что FF как родоначальник комфортной веб-разработки может спокойно сосуществовать. Браузеры типо Хрома будут вопить, ругаться и биться в истерике если хоть что-то не будет сделано так как надо. Поэтому приступим к укрощению Пожирающего RAM!

Обновлено: 26 Августа 2021

Читать далее Укрощаем Хром или локальный HTTPS без проблем